2026년 1월의 드림핵 노트 🎇

안녕하세요, 드림핵입니다.

2026년 붉은 말의 해가 밝았습니다!

유저 여러분의 올해 다짐도 끝까지 이뤄낼 수 있도록 드림핵이 함께하겠습니다.

1월의 드림핵 노트는 아래의 소식을 담고 있습니다!

드림핵 추천 문제집 기능 등장 📖

📌 세계 최고의 해커가 추천하는 문제들을 만나볼 기회

Dreamhack CTF 신규 굿즈 ⌨️

📌 반짝이는 아모보코난도 키캡키링을 소개합니다

신규 콘텐츠 공개! 🆕

📌 디지털 수사관이 되어 직접 범죄 수사를 진행해 볼 수 있는 포렌식 신규 Unit 출시

CTF 관련 안내사항 📢

📌 GMDSOFT CTF, Blitz CTF 일시중지, Dreamhack Invitational 2026 Quals 종료

기능 업데이트 및 오탈자 수정도 담고 있으니, 이번 달의 드림핵 노트도 많이 확인해 주시길 바랍니다!

──────────────────────────────────────────────────────────

드림핵 추천 문제집 기능 등장 ⌨️

수백 개의 문제 중 어떤 문제를 풀어야 할까? 내게 도움이 될 워게임이 뭘까?

드림핵 유저라면 한 번 쯤 겪어봤을 고민을 해결해 드리기 위해 추가된 드림핵 문제집을 소개합니다!

드림핵 문제집은 단순히 문제들을 묶어 놓은 것이 아닙니다!

무려 세계 최정상급 해커가 직접 추천한 문제들의 모음집이라는 점!

이번 문제들을 골라주신 분은 바로…!

티오리 대표이자, 대한민국 대표 해커! 바로 박세준 대표님입니다!

박세준 대표님에게 문제풀이란 단순히 정답을 얻는 행위가 아니라, '왜' 그리고 '어떻게' 해결되는지에 대한 논리적 사고 과정을 연습하는 여정입니다. 이번 드림핵 문제집은 이러한 철학을 바탕으로, 해결 과정에서 깊은 통찰을 얻고 사고력을 확장할 수 있는 문항들로 엄선되었습니다.

각 문제집에는 추천인 인터뷰가 포함되어 있어, 박세준 대표님이 어떤 경험과 판단을 통해 이 문제들을 선정했는지 그 생생한 비하인드 스토리를 확인하실 수 있습니다. 전문가의 시각에서 바라본 문제의 본질을 함께 경험해 보시기 바랍니다.

또한, 추천인에게 직접 궁금한 점을 묻고 답변을 들을 수 있는 '무엇이든 물어보세요' 코너도 함께 운영됩니다. 2월 9일(월)까지 접수된 질문에 대해 박세준 대표님이 직접 답변을 드릴 예정이니, 평소 궁금했던 점이나 보안 전문가로서의 고민을 나눌 수 있는 이번 기회를 놓치지 마세요!

Dreamhack CTF 신규 굿즈 ⌨️

|

|

|

|---|

2026년 첫 드림핵 굿즈는, 아모보코난도 키캡 키링입니다!

한 번 누르기 시작하면 멈출 수 없는 무서운 중독성의 악세사리죠?

여러분 곁에 반짝이는 아모보코난도를 두고 싶으시다면, 앞으로 이어질 드림핵의 이벤트를 주목해 주시길 바랍니다!

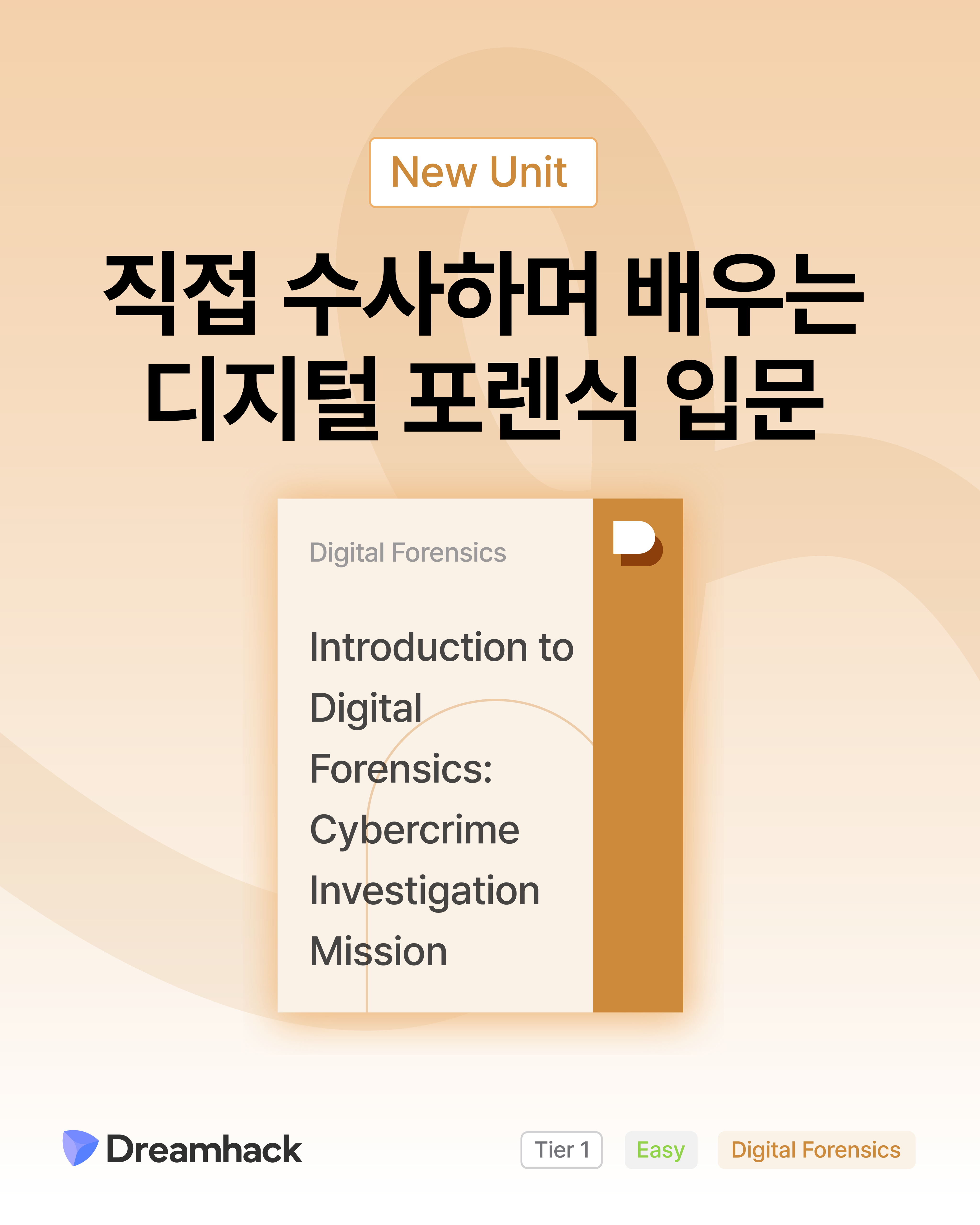

신규 콘텐츠 공개! 🆕

2026년 첫 신규 콘텐츠는 디지털 포렌식 입문: 사이버 범죄 수사 미션 Unit입니다!

범죄 사건 시나리오를 기반으로 증거 수집 기법부터 수사 도구 사용법까지 학습할 수 있는 기회!

✔ 디지털 포렌식이 궁금하다면?

✔ 사이버 범죄 수사관이 되고 싶다면?

지금 드림핵에서 디지털 포렌식에 입문해 보세요 🚀

※ 디지털 포렌식 입문: 사이버 범죄 수사 미션 Unit 1월 30일 중으로 공개될 예정입니다!

디지털 포렌식 입문: 사이버 범죄 수사 미션은 드림핵 구독 서비스 Starter Plan 이상을 구독중이신 경우 무료로 수강하실 수 있습니다.

해당 유닛은 1월 30일 중으로 공개될 예정입니다.

CTF 관련 안내사항 📢

이번 달에는 전달드린 CTF 관련 안내사항이 많은데요.

먼저, 저번 달 개최된 2026 GMDSOFT 채용연계형 CTF 부터 다시 한번 소개해 드리고자 합니다!

국내 최고의 디지털 포렌식 기업, GMDSOFT의 구성원이 될 수 있는 기회!

사이닝 보너스와 연봉 우대와 같은 특혜는 물론, 병역특례까지. 좋은 대우와 성장의 기회를 놓치지 마시길 바랍니다!

자세한 내용과 참여 방법은 아래 링크에서 확인해주세요!

🔗 2026 GMDSOFT 채용연계형 CTF 확인하러 가기

다음 소식은 드림핵을 초창기부터 이용해 주신 분들께는 조금 아쉬운 소식일 수도 있을 것 같습니다.

오랜 시간 드림핵과 함께 해왔던 Blitz CTF가 새 단장을 위한 시간을 가지게 됩니다.

Blitz CTF는 드림핵 유저 여러분이 꼭 정해진 일정을 기다리지 않더라도 언제든지 CTF 형태의 문제풀이를 경험하실 수 있도록 준비된 기능이었습니다. 다만 앞으로 Dreamhack CTF 랭킹을 활용해, 드림핵에서 여러분이 느끼는 가치에 더욱 집중하고자 Blitz CTF 서비스를 리뉴얼하기로 결정하였습니다.

더욱 흥미롭고 더욱 재미를 주는 형태의 모습으로 찾아 뵐 예정이니 많은 기대와 함께 기다려주시면 감사하겠습니다!

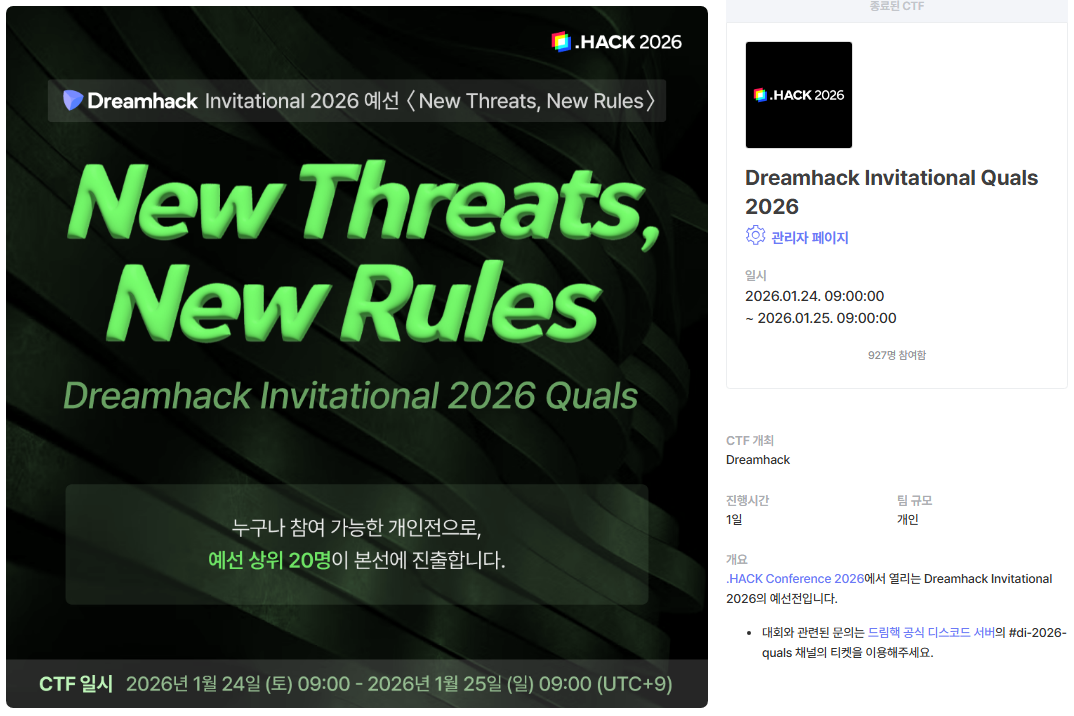

마지막으로 전달 드릴 소식은 Dreamhack Invitational 2026 Quals입니다!

드림핵 왕중왕전이라고도 할 수 있는 Dreamhack Invitational의 진출권이 걸린 예선전이 저번 주말 진행되었는데요. 900명 이상의 참가자 분들이 각자의 실력을 뽐내 주셨습니다.

참여해 주신 모든 분들께 감사의 말씀 드리며, 본선 진출 대상자 분들께는 Writeup 검토를 끝내고 최대한 빠르게 연락 드릴 예정이니, 잠시만 기다려 주시길 바랍니다!

그 외 업데이트

🎺 CTF - 채용연계형 CTF의 라이트업 작성 UI의 크기가 확대되었습니다.

🎺 Lecture - ServerSide: SQL Injection 강의 내 삽화를 변경하였습니다.

🎺 Lecture - Introduction: Cloud Security 강의 내용을 2026년에 맞게 최신화하였습니다.

🐛 Enterprise - Background: Cookie & Session 강의 내 구분자가 /와 =이 혼용되고 있던 부분을 /로 통일하였습니다.

강의 오탈자 제보

<Exploit Tech: _IO_FILE Arbitrary Address Read> 12 ~ 45 -> 12 ~ 43

<실습: 게시판 기능 구현하기> GET /posts/<post_id>/edit 엔드포인트 추가 -> POST /posts/<post_id>/edit

<실습: 게시판 기능 구현하기> 아래와 같이 게시글을 수정을 실제로 처리하는 GET/posts/<post_id>/edit 엔드포인트를 추가하였습니다. 경로 매개변수인 <post_id> 부분에 게시글의 고유번호를 전달하면 해당하는 게시글을 수정할 수 있는 페이지가 반환됩니다.

->

아래와 같이 게시글을 수정을 실제로 처리하는 POST/posts/<post_id>/edit 엔드포인트를 추가하였습니다. 경로 매개변수인 <post_id> 부분에 게시글의 고유번호를 전달하면 해당하는 게시글의 제목과 내용이 폼 데이터로부터 전달받은 값으로 수정되고, 수정된 게시글 페이지로 리다이렉트됩니다.

<실습: 게시판 기능 구현하기> GET /posts/<post_id>/delete: post_id에 해당하는 게시글 삭제를 실제로 처리합니다. -> POST/posts/<post_id>/delete: post_id에 해당하는 게시글 삭제를 실제로 처리합니다

<ServerSide: SQL Injection> 질문자가 답변을 하면 답변자가 예/아니오로 대답을 해 질문자가 답을 유추하는 게임입니다. -> 질문자가 질문을 하면 답변자가 예/아니오로 대답을 해 질문자가 답을 유추하는 게임입니다.

<Exploit Tech: Tcache Poisoning]> $ LD_REPLOAD=

<Windows ROP> 살행 파일 -> 실행 파일

<x86 Assembly: Essential Part(1)> mul / imul - 부호 있는 곱셈 / 부호 없는 곱셈 -> mul / imul - 부호 없는 곱셈 / 부호 있는 곱셈

<msg_msg> 시스콜 -> 시스템콜

<Exploit Tech: Type Error> 0x104 -> 0x100

<msg_msg> 27번째 줄에서 sizeof(msg) -> 27번째 줄에서 sizeof(seg)

<블록 암호와 운영 모드> ASNI -> ANSI

<Lab: XSS Filter Bypass - Javascript Function and Keyword Filters> Function('alert(document.cookie'))() -> Function('alert(document.cookie)')() (삭제)

<Safe Linking> 0xdeadbeefc'0'00 -> 0xdeadbeefc'a'00

<[WHA-C] Exploit Tech: XSS Filtering Bypass - I> "\1�JavasCr\tip-> "\1�JavasCr\tipt

<FSOP via _IO_cleanup()> f-> 로 되어있는 모든 부분을 fp->로 수정했습니다.

<사용자와 그룹> 디랙터리 -> 디렉터리

<Tools: Browser DevTools> source 탭 -> sources 탭

<Background: Non-Relational DBMS> VALUES account(user_id,user_pw,) -> account(user_id,user_pw)

<Exercise: Blind SQL Injection> 0x2F-> 0x20

<배경지식: Flask> 웹 페이지 하나를 제공하기 하는 -> 웹 페이지 하나를 제공하는

──────────────────────────────────────────────────────────

항상 감사합니다! 드림핵 노트를 통해서 보고 싶은 내용이 있다면 댓글로 알려주세요!

다음달 드림핵 노트에서 만나요!👋