2025년 9월의 드림핵 노트 🍂

안녕하세요! 드림핵입니다!

입추와 처서를 지나, 드디어 가을다운 날씨가 찾아오고 있습니다

자켓과 코트도 이제 슬슬 먼지를 털고 준비해 두세요!

9월의 드림핵 노트는 아래의 소식을 담고 있습니다!

Dreamspace 오픈 베타 개시 🔥

📌 복잡한 가상환경 설정을 손쉽게 해결!

드림핵 미션 리뉴얼 🪙

📌 드림핵에 빠르게 적응하면서 코인까지 받을 수 있어요

신규 콘텐츠 공개 🆕

📌 glibc 2.31+, 그리고 (약간 늦게 찾아온) LLM Unit Part 2 공개

기능 업데이트 및 오탈자 수정도 담고 있으니, 이번 달의 드림핵 노트도 많이 확인해 주시길 바랍니다!

──────────────────────────────────────────────────────────

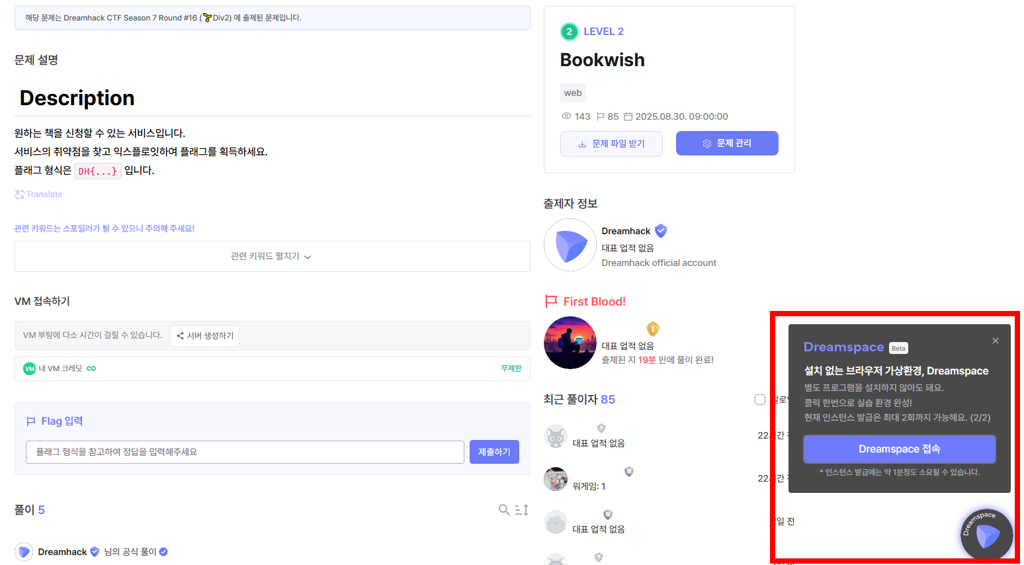

Dreamspace 오픈 베타 개시🔥

|

|

|---|

작년 12월의 드림핵 노트를 통해 소개해 드렸던 Dreamspace가 드디어 공개됩니다!

Dreamspace는 해킹을 배우는데 있어 가장 큰 허들이었던 가상환경 설정을 손쉽게 지원하기 위한 기능이며, 워게임 페이지 우측 하단의 버튼을 통해 접속하실 수 있습니다.

이번에 공개된 Beta 버전의 Dreamspace는 드림핵 유저라면 누구든 최대 2회까지 사용해 볼 수 있으니 꼭 이용해 보세요! 직접 사용하시면서 느낀 불편함과 개선되었으면 하는 점을 남겨 주시면, 더 나은 Dreamspace가 되는 데 도움이 됩니다!

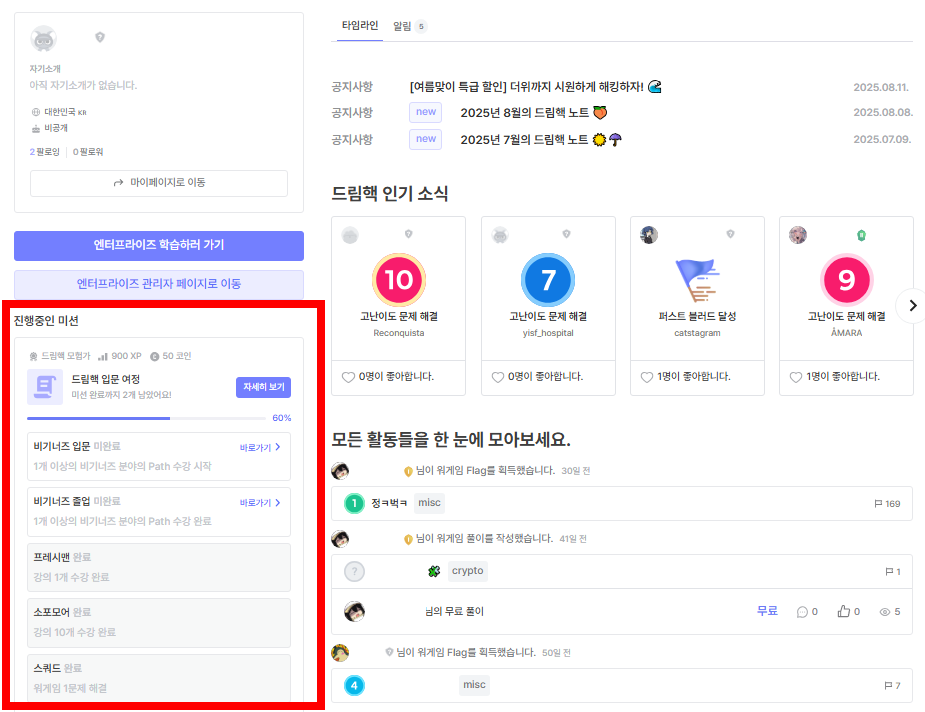

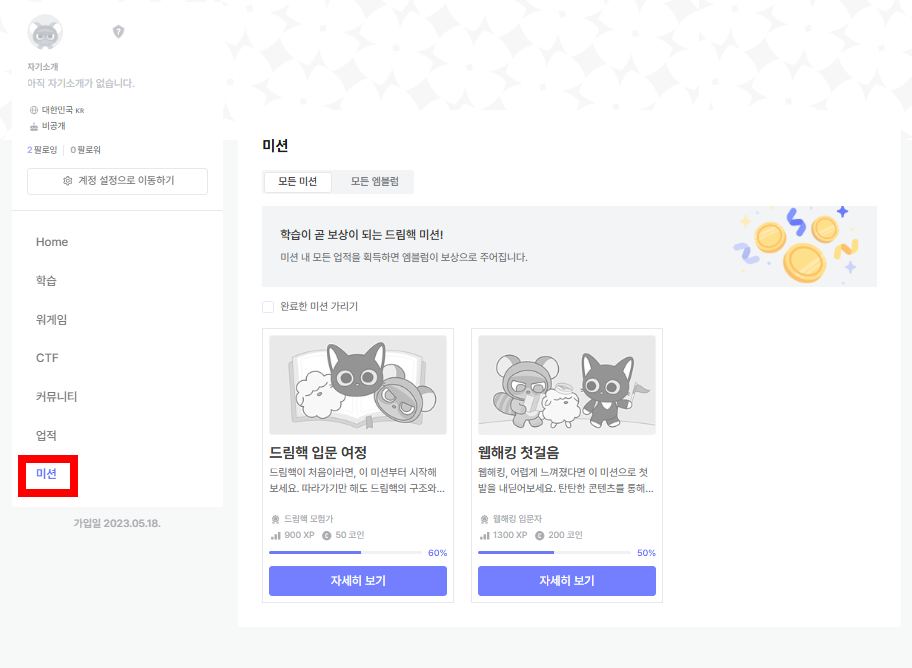

드림핵 미션 리뉴얼🪙

|

|

|---|---|

잠시 여러분의 곁을 떠났던 드림핵 퀘스트가 드림핵 미션이 되어 다시 돌아왔습니다!

드림핵 미션은 여러분이 드림핵의 시스템에 잘 적응하고 학습하는 것을 도와드립니다.

미션을 달성하면 엠블렘과 함께 드림핵에서 사용할 수 있는 코인까지 받으실 수 있으니 꼭 확인해 보시길 바랍니다!

신규 콘텐츠 공개 🆕

9월에는 두가지 신규 Path가 여러분을 찾아옵니다!

첫 번째로 소개 드릴 콘텐츠는 LLM Path의 두 번째 Unit, LLM의 효율적 사용 입니다!

LLM의 효율적 사용이라는 이름대로, 이번 Unit에서는 더 안정적인 결과를 얻는 후처리 전략, Retrieval-Augmented Generation (RAG, 검색 증강 생성)과 Model Context Protocol (MCP), 그리고 여러분이 무엇보다 흥미가 있으실 LLM 모델을 잘 고르는 법에 대해 학습할 수 있습니다.

이번 신규 Unit을 통해 LLM이라는 거대한 흐름에 잘 올라타시길 바랍니다!

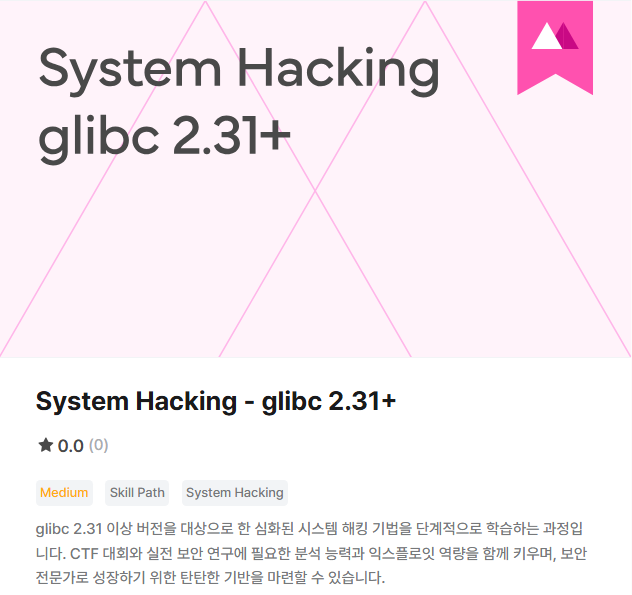

두 번째로 소개 드릴 콘텐츠는 바로 System Hacking - glibc 2.31+ Path 입니다!

glibc 2.31 이상 버전을 대상으로 한 심화된 시스템 해킹 기법을 단계적으로 학습할 수 있는 Path이며, 최신 CTF 및 보안 연구 분야에서 활용되는 File Stream Oriented Programming (FSOP)와 Safe Linking 우회 등 기초적인 시스템 해킹에 대한 이해를 모두 마치신 분들에게 더욱 깊이 있는 학습을 하실 수 있습니다. 현재 총 3개의 Unit으로 구성되어 있으며, 방대한 주제를 다루고 있는 만큼 앞으로 계속해서 Unit이 추가될 예정입니다.

고난도 CTF 문제를 해결해 보고 싶으신 분, 취약점 연구, 익스플로잇 개발, 보안 연구원 등 전문 보안 직무를 희망하는 분들은 꼭 학습해 보세요!

그 외 업데이트

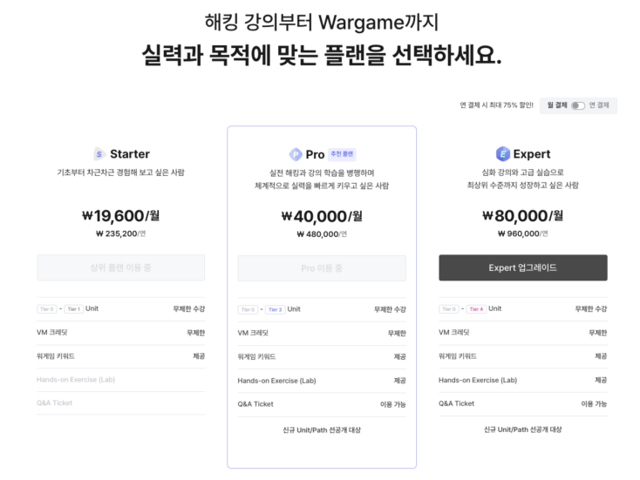

🎺 Payment - 드림핵 구독 서비스의 Plan 업그레이드 기능이 추가되었습니다.

🎺 Lecture - 아래 3종의 Job Role Path에 새로운 Unit들이 업데이트 되었습니다.

🎺 Notice - 이제 드림핵의 알림이 실시간으로 도착합니다.

강의 오탈자 제보

<GDB> 소제목들의 번호가 잘못 지정되어있던 부분을 수정했습니다.

<pwntools 기초> ./test → ./example

<[Black-Box Penetration Testing with PTES - XSS]> </scrip -> </script>

<Windows 운영체제와 PE 파일 구조> 확인할 있습니다 -> 확인할 수 있습니다

<Windows 운영체제와 PE 파일 구조> PE 헤더 는 크게 PE 헤더과 PE 바디로 구분할 수 있습니다. -> PE 구조 는 크게 PE 헤더와 PE 바디로 구분할 수 있습니다.

<Exploit Tech: ROP x86> 중요할 뻔 → 중요할 뿐

<ClientSide: CSRF> 쿠기 → 쿠키

<Command Injection>ATTACKER_IP -> PORT

──────────────────────────────────────────────────────────

항상 감사합니다! 드림핵 노트를 통해서 보고 싶은 내용이 있다면 댓글로 알려주세요!

다음달 드림핵 노트에서 만나요!👋