완료됨

uaf_overwrite 워게임 libc_base

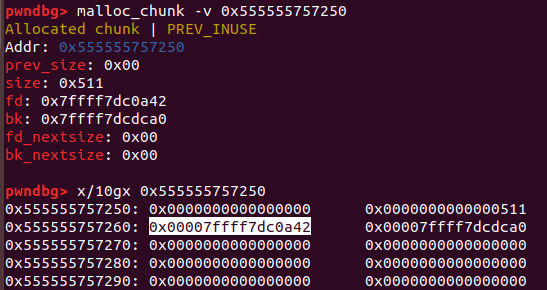

uaf_overwrite 워게임을 풀고 있습니다. 다른 분이 fd - libc_base를 통해 offset을 구한 것을 보고 따라해보고 있는데, fd는 다음과 같이 잘 구해졌습니다. (강의에서 주어진 코드를 참고하여 디버깅하면서 입력을 주었습니다.)

다음으로, libc_base를 구하고자 vmmap을 사용했습니다. 이를 보고 libc_base가 0x7ffff79e2000라고 생각했으나, 그러면 fd - libc_base가 올바른 오프셋인 0x3ebc42가 아닌 다른 값이 나옵니다. 해당 오프셋을 작성해야만 익스플로잇이 되는 것으로 보아 libc_base를 잘못 구한 것이 아닐까 생각하고 있습니다...

어느 부분이 잘못된 걸까요? 그리고 gdb-peda에는 다음 링크에서와 같이 libc 명령어를 실행하면 libc_base 주소를 출력해주는 것 같은데, pwndbg에도 비슷한 명령어가 있을까요?

https://my-repo.tistory.com/m/43

#uaf_overwrite

작성자 정보

0

0

0

0